Déplacement de serveur [Story Time]

Bonjour, depuis le début de semaine du côté de mon taff, je suis en déplacement de serveur et quelques autres équipements réseau. Je vais juste balancer ce que j’ai fait et éventuellement mon cheminement de penser.

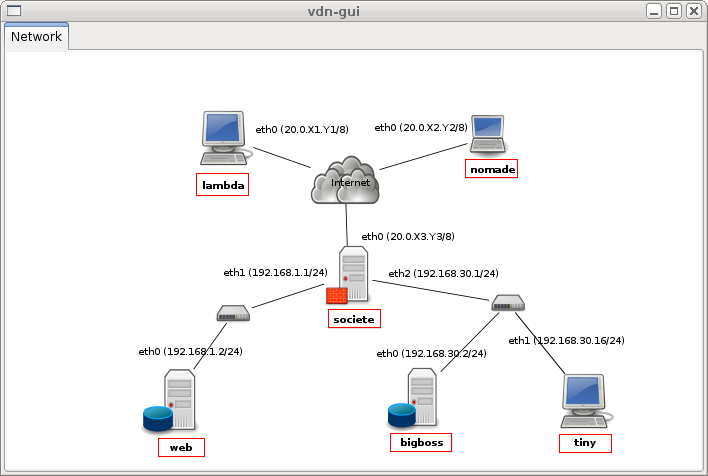

Premièrement prévoir un plan d’attaque, avec schématisation du réseau actuel (savoir qui va ou, qui est connecté à qui). Première difficulté est de comprendre que la salle de base où sont placé les équipements actuellement sont connecté et atterrissent dans la future salle où ils vont finir. Après que cela est compris cela deviens plus simple.

Dans la suite, préparation du câblage, et du matériel (intégration baie)donc des rails à installer. La seule difficulté à ce niveau et de prévoir des longueurs de câble suffisantes selon les distances à parcourir et prévoir aussi que les câbles ne soient pas trop court quand celui si sera complètement coulissé hors de son rack.

Il faut par la suite étiqueté tous les câbles afin de les retrouver et de pouvoir tout recâbler la prochaine fois ou même cas exceptionnel : l’équipement serai mort.(l’étiqueteuse à chauffer aujourd’hui)

On rebranche tout, on redémarre serveurs et équipements et en dernier lieu, on vérifie que tous les services fonctionnent avant de remettre en place ces outils dans le réseau actuelle (souvent dans une utilisation principale).

On a terminé pour cette story time n’hésiter pas à préciser si vous apprécier ce genre d’article si vous souhaitez en savoir plus ou en avoir d’autre. Je précise aussi que les photos viennent du net, je n’en ai pas pris sur place pour des raisons de confidentialité et que je n’ai pas demandé d’accord a celle-ci.